今天继续给大家介绍HCIE安全。本文以华为eNSP模拟器,实现了Client-Initiated类型的L2TP 配置。Client-Initiated 主要应用在公司外部职员在外地出差时访问公司内部网络的场景下。 阅读本文,您需要对L2TP 有一定的了解,如果您对此还存在困惑,欢迎您查阅我博客内的其他文章,相信您一定会有所收获。 相关文章链接: L2TP详解(一) L2TP详解(二)

一、实验拓扑及目的

现在要求配置如上所示的Client-Initiated L2TP ,实现本地虚拟机通过防火墙连接到PC1。

现在要求配置如上所示的Client-Initiated L2TP ,实现本地虚拟机通过防火墙连接到PC1。

二、实验配置命令

(一)L2TP功能使能

要配置实现L2TP功能,必须在全局模式下,使能L2TP功能,相关配置如下所示:

l2tp enable

(二)Service-scheme和domain相关配置

要实现L2TP功能,还应当在aaa模式下,配置service-schema和domain,相关配置如下:

aaa

service-scheme L2TP

ip-pool test

domain default

service-type l2tp

(三)L2TP组配置

在配置L2TP组时,在这里要注意tunnel password的配置就是在Client端要输入的隧道密码的值,而后面的远端“test”,也必须和Client上的配置相同。

l2tp-group 1

tunnel password cipher huawei

allow l2tp virtual-template 1 remote test

(四)虚模板接口配置

为了实现L2TP虚拟隧道建立,必须建立一个虚模板接口,在该虚模板接口上配置PPP认证的模式,并关联到L2TP中,相关配置如下:

interface Virtual-Template1

ppp authentication-mode chap

remote service-scheme L2TP

ip address 192.168.100.200 255.255.255.0

service-manage ping permit

(五)L2TP用户名和密码相关配置

为了实现L2TP用户的接入,必须在防火墙上配置L2TP的用户名和密码,相关配置如下:

user-manage user test

password huawei@123

在配置上述部分时,必须要保证密码符合一定的复杂程度,负责会配置失败。

(六)安全区域和安全策略相关配置

为了实现L2TP的正常建立,需要在防火墙安全策略上方向一些数据包通信,一是要放行远程主机与防火墙建立L2TP的数据流量,因此目的区域在这里要配置成local,另外一个是配置远程Client与公司内网之间的网络流量。相关配置如下:

firewall zone trust

set priority 85

add interface GigabitEthernet0/0/0

add interface GigabitEthernet1/0/1

#

firewall zone untrust

set priority 5

add interface GigabitEthernet1/0/0

#

firewall zone dmz

set priority 50

add interface Virtual-Template1

#

security-policy

rule name l2tp

source-zone untrust

destination-zone local

service l2tp

action permit

rule name ping

source-zone dmz

destination-zone trust

action permit

三、Seco Client配置

为了能够与对端正常建立L2TP 链接,我们可以选择在本地安装华为的专用L2TP 客户端。在安装完成后,就可以新建立一个L2TP链接,重要配置如下所示:

在这里,隧道名称和隧道验证密码必须和L2TP组中的名称配置相同,认证模式必须各Virtual-Template中配置的认证方式相同。

配置完成后,会出现如下界面:

在这里,隧道名称和隧道验证密码必须和L2TP组中的名称配置相同,认证模式必须各Virtual-Template中配置的认证方式相同。

配置完成后,会出现如下界面:

这里,我们点击连接就可以了,之后会出现如下界面:

这里,我们点击连接就可以了,之后会出现如下界面:

输入我们在user-manage中配置的用户名和密码,就可以正常登录了。如果成功实现登录,会弹出弹框提示,如果登录失败,也会弹出弹框说明失败原因。

输入我们在user-manage中配置的用户名和密码,就可以正常登录了。如果成功实现登录,会弹出弹框提示,如果登录失败,也会弹出弹框说明失败原因。

四、实验现象

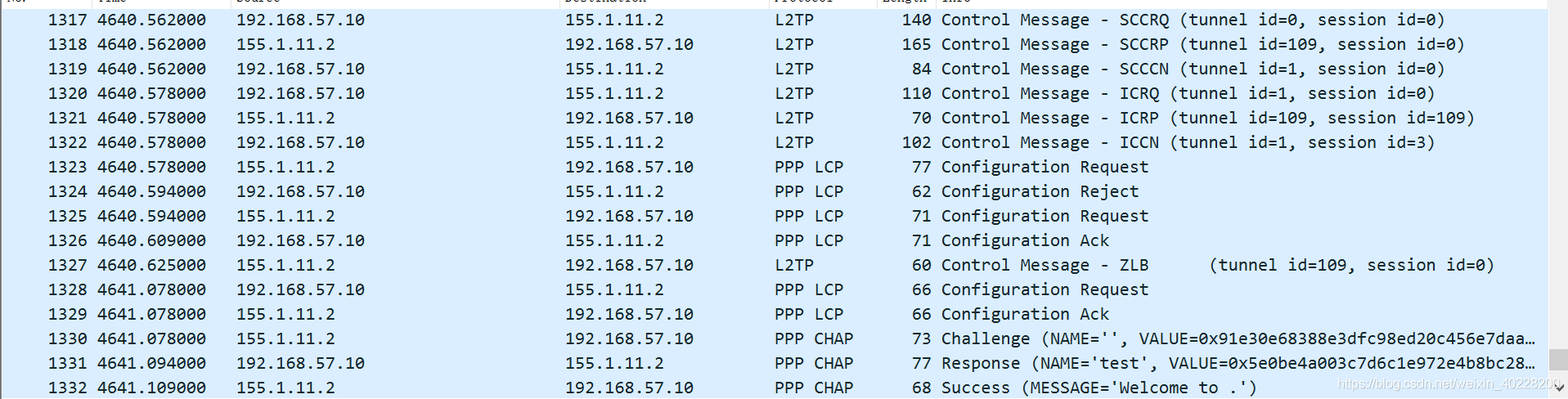

(一)L2TP隧道建立过程抓包

(二)L2TP数据报文抓包

(三)防火墙状态查看

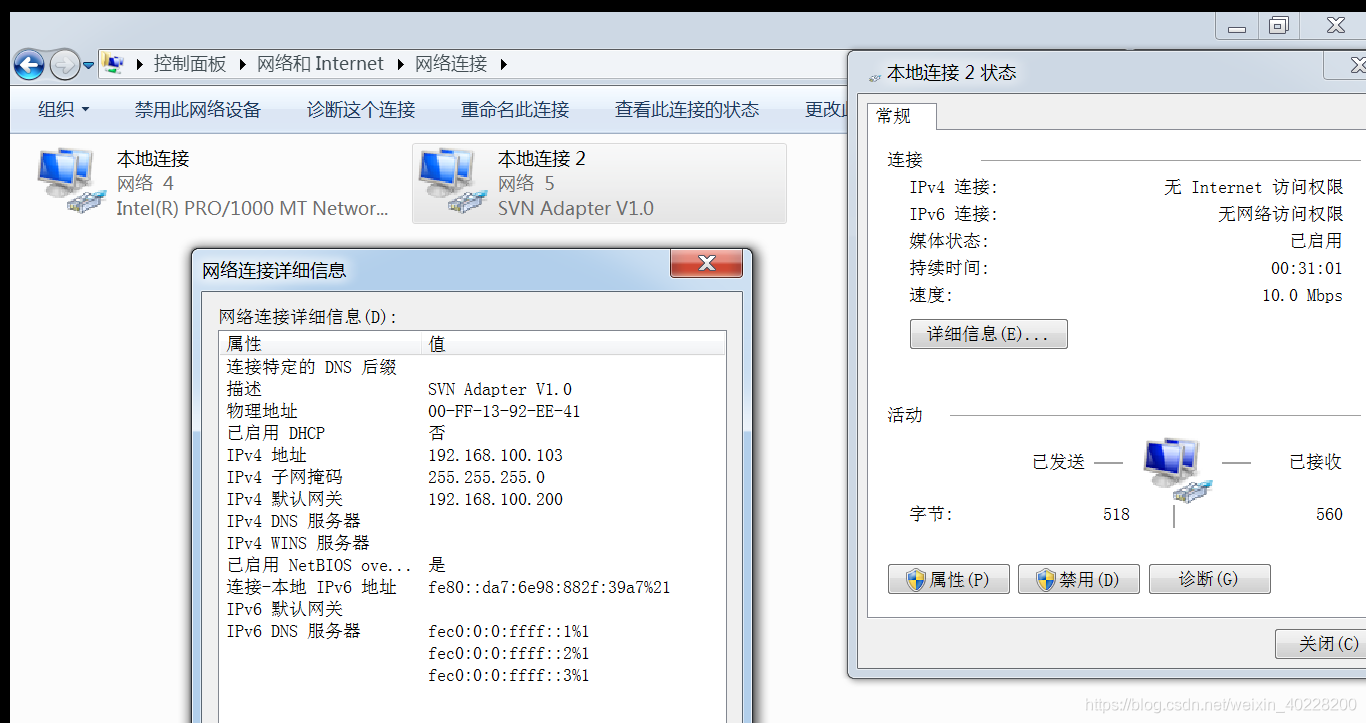

(四)虚拟机网络状态查看

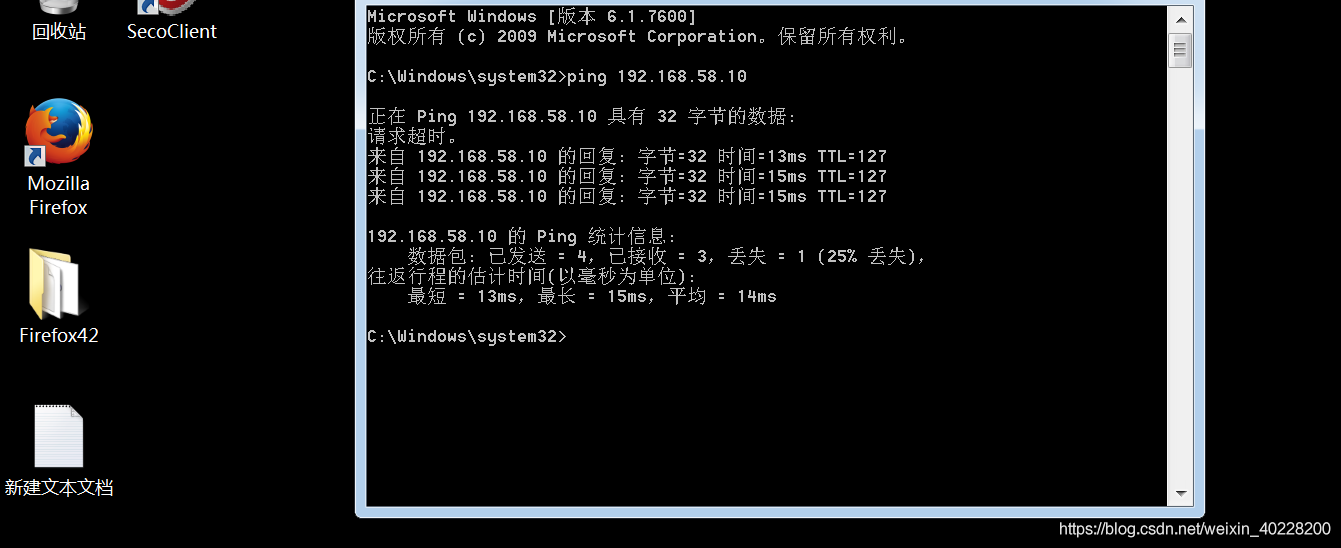

(五)数据包通信

五、附录——FW设备配置相关命令

sysname USG6000V1

l2tp enable

ip pool test

section 0 192.168.100.100 192.168.100.110

#

aaa

service-scheme L2TP

ip-pool test

domain default

service-type l2tp

#

l2tp-group default-lns

l2tp-group 1

tunnel password cipher %$%$q6~DTdoqH$}@9WCz2\+2_cXo%$%$

allow l2tp virtual-template 1 remote test

#

interface Virtual-Template1

ppp authentication-mode chap

remote service-scheme L2TP

ip address 192.168.100.200 255.255.255.0

service-manage ping permit

#

interface GigabitEthernet1/0/0

undo shutdown

ip address 155.1.11.2 255.255.255.0

service-manage ping permit

#

interface GigabitEthernet1/0/1

undo shutdown

ip address 192.168.58.254 255.255.255.0

service-manage ping permit

#

firewall zone trust

set priority 85

add interface GigabitEthernet0/0/0

add interface GigabitEthernet1/0/1

#

firewall zone untrust

set priority 5

add interface GigabitEthernet1/0/0

#

firewall zone dmz

set priority 50

add interface Virtual-Template1

#

ip route-static 0.0.0.0 0.0.0.0 155.1.11.1

#

security-policy

rule name l2tp

source-zone untrust

destination-zone local

service l2tp

action permit

rule name ping

source-zone dmz

destination-zone trust

action permit

原创不易,转载请说明出处:https://blog.csdn.net/weixin_40228200/article/details/119618546